Гру

Технологія VPN

VPN (Virtual Private Networks - віртуальна приватна мережа) – це логічна мережа, створена поверх інших мереж, на базі загальнодоступних або віртуальних каналів інших мереж (Інтернет). Безпека передавання пакетів через загальнодоступні мережі може реалізуватися за допомогою шифрування, внаслідок чого створюється закритий для сторонніх канал обміну інформацією. VPN дозволяє об’єднати, наприклад, декілька географічно віддалених мереж організації в єдину мережу з використанням для зв’язку між ними непідконтрольних каналів.

Рішення, такі як використання симетричних та асиметричних систем шифрування, дозволяють компаніям надійно розширити свої мережі через Інтернет.

VPN є приватною мережею, створеною за допомогою тунелювання по мережі загального користування, зазвичай Інтернет. Замість того, щоб використовувати спеціалізоване фізичне з’єднання, VPN використовує віртуальні з’єднання, спрямовані через Інтернет від організації до віддаленого сегменту (користувача). Перші VPN організовувались як тунелі IP, які не включали автентифікацію або шифрування даних. Наприклад, протокол загальної інкапсуляція маршрутів (GRE) є протоколом тунелювання, який був розроблений Cisco, і який може бути використаний для інкапсуляції більшості пакетів мережного рівня в тунелюх IP. Це створює віртуальну магістральну лінію до маршрутизаторів Cisco у віддалених точках по IP - мережі. Іншими прикладами VPN без використання механізмів безпеки є технологія Frame Relay, постійні віртуальні канали режиму асинхронної передачі даних (PVCs) та мережі Multiprotocol Label Switching (MPLS).

VPN є комунікаційним середовищем, в якому впроваджений механізм розмежування доступу для використання однорангових підключень у визначеній організації. Конфіденційність досягається шляхом шифрування трафіку в VPN. Сьогодні, безпечна реалізація VPN з використанням шифрування – це та, що зазвичай порівнюється з поняттям віртуальних приватних мереж.

Переваги технології VPN

VPN має багато переваг, серед яких:

Скорочення грошових витрат – VPN дозволяють організаціям використовувати економічно ефективний, сторонній інтернет -транспорт для з’єднання віддалених офісів та користувачів на загальному корпоративному сервері. VPN дозволяють уникнути використання коштовних спеціалізованих каналів WAN та модемних банків. Крім того, з появою економічно ефективних технологій високої пропускної здатності, таких як DSL, організації можуть використовувати VPN для скорочення витрат зв’язку при одночасному збільшенні пропускної здатності віддаленого з’єднання.

Безпека – VPN забезпечують найбільший рівень безпеки за допомогою удосконаленого шифрування і протоколів автентифікації, захищаючи дані від несанкціонованого доступу.

Масштабованість – VPN дозволяють корпораціям використовувати інтернет - інфраструктуру, яка надається від ISP, це забезпечує легке підключення нових користувачів.

Сумісність із широкосмуговою технологією – VPN дозволяють мобільним працівникам, віддаленим користувачам і людям працювати не витрачаючи час з високою швидкістю, широкосмуговий зв’язок також використовується для отримання доступу до їх корпоративних мереж, надаючи працівникам значно більшу гнучкість і швидкість. Високошвидкісні широкосмугові з’єднання забезпечують економічне рішення для з’єднання віддалених офісів.

Типи VPN

У загальному сенсі VPN з’єднує дві кінцеві точки, такі як два віддалених офісу, по мережі загального користування для формування логічного з’єднання. Логічні з’єднання можуть бути побудовані або на другому або на третьому рівні моделі OSI. Технології VPN можуть бути класифіковані на цих моделях логічного з’єднання як VPN другого або VPN третього рівня. Заголовок доставки додається до пакету перед його відправкою для доставки його на цільовий сервер.

Типові зразки VPN третього рівня являють собою інкапсуляцію маршрутів (GRE), MPLS і IPsec. VPN третього рівня можуть бути з’єднаннями типу точка-точка, такими як GRE і IPsec, або вони можуть встановити зв’язок типу any - any на декілька кінцевих точок за допомогою MPLS.

Протокол GRE був спочатку розроблений Cisco і пізніше стандартизований як RFC 1701. Заголовок доставки IP для GRE визначається в RFC 1702. GRE тунелює між двома точками, що мають IP - з’єднання, цей протокол може бути прирівняний до VPN, тому що приватні дані між сайтами інкапсулюються в заголовку доставки GRE.

Введений уперше Cisco, MPLS був спочатку відомий як перемикання тега і пізніше стандартизований через IETF як MPLS. Постачальники послуг все більш і більш розгортають MPLS для пропозиції послуг MPLS VPN своїм клієнтам. MPLS VPNs використовують мітки, щоб інкапсулювати початкові дані або корисне навантаження, сформувати VPN.

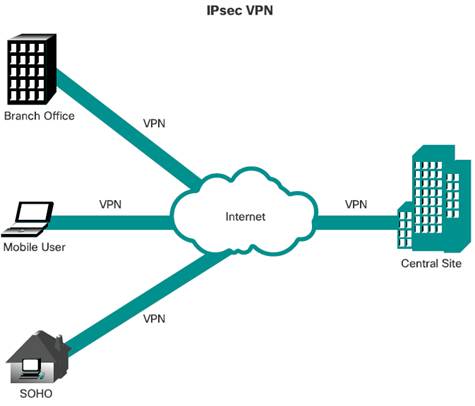

Як адміністратор мережі запобіже витоку даних в VPN? Шифрування даних є єдиним способом це забезпечити. Шифрування даних досягається шляхом розгортання пристроїв шифрування на кожному сервері (мережі). IPsec є стеком протоколів, розроблених з підтримкою IETF для досягнення безпечних служб по IP мережі з пакетною комутацією. Інтернет є найбільш розповсюдженою мережею загального користування з пакетною комутацією; тому, VPN IPsec, розгорнутий по загальнодоступному Інтернету, може надати значне скорочення витрат корпорації в порівнянні з виділеною лінією VPN.

Служби IPsec допускають аутентифікацію, цілісність, управління доступом і конфіденційність. З IPsec інформація, якою обмінюються між видаленими сайтами, може бути зашифрована і перевірена. І віддалений доступ від серверу до серверу VPN може бути розгорнутий за допомогою IPsec.

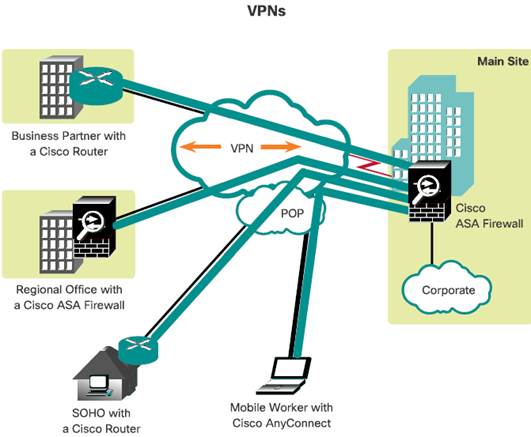

Топології VPN

Існує два основних типи VPN: Site-to-Site VPN та VPN Access.

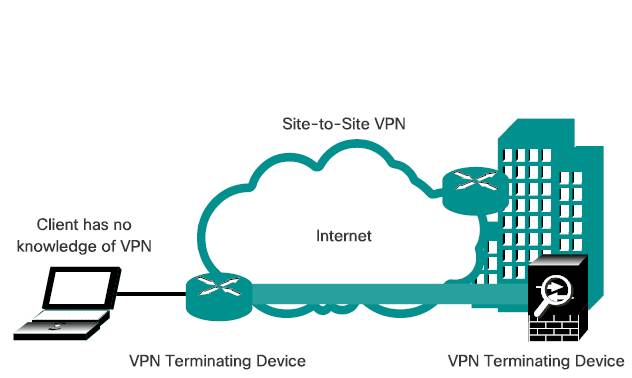

Site-to-Site VPN створюється, коли пристрої підключення з обох боків з’єднання VPN та знають про конфігурацію VPN заздалегідь. VPN залишається статичним, і внутрішні вузли не знають, що VPN існує. Frame Relay, ATM, GRE і MPLS VPN є прикладами Site-to-Site VPN.

VPN Access створюється, коли інформація про VPN статично не встановлюється, але замість цього допускається динамічна зміна інформації про з’єднання і VPN може бути включений і відключений при необхідності. Цю топологію організації VPN можно розглянути на прикладі віддаленого співробітника, якому потрібний доступ VPN до корпоративних даних по Інтернету. Віддаленому співробітникові не обов’язково встановлювали з’єднання VPN постійно. PC віддаленого співробітника відповідальний за встановлення VPN. Інформація, запитана для встановлення з’єднання VPN, така як IP-адреса віддаленого співробітника, змінюється динамічно залежно від розташування віддаленого співробітника в той час, коли він намагається з’єднатися.

Site-to-Site VPN є розширенням класичного глобального VPN. Site-to-Site VPN підключає усі мережі одну до одної. Наприклад, Site-to-Site VPN може підключити мережу філії до головної мережі компанії. У минулому виділена лінія або з’єднання Frame Relay, було потрібно, щоб сполучати сегменти мережі; проте, тому що більшість корпорацій тепер мають доступ в Інтернет, ці з’єднання можуть бути замінені на Site-to-Site VPN.

У Site-to-Site VPN вузли відправляють і отримують нормальний трафік TCP/IP через шлюз VPN, який може бути маршрутизатором, брандмауером, Cisco концентратором VPN або Cisco ASA. Шлюз VPN відповідальний за інкапсуляцію і шифрування витікаючого трафіку від певного сегменту і відправки його через тунель VPN по Інтернету до рівноправного шлюзу VPN на цільовому сервері. При отриманні трафіку рівноправний шлюз VPN розділяє заголовки, дешифрує зміст і передає пакети до цільового вузла в його приватній мережі.

VPN Access є розвитком мереж з комутацією каналів, таких як звичайний телефонний зв'язок (POTS) або Integrated Services для цифрової мережі ISDN. VPN Access пу підтримують клієнт-серверну архітектуру, де клієнт VPN (віддалений вузол) вимагає безпечного доступу до корпоративної мережі через серверний пристрій VPN в межах мережі.

У минулому корпорації підтримували віддалених користувачів за допомогою комутованих мереж і ISDN. З появою VPN мобільному користувачеві просто потрібний доступ до Інтернету для зв’язку з центральною станцією. У випадку віддалених співробітників їх Інтернет - з’єднання зазвичай є широкосмуговим з'єднанням.

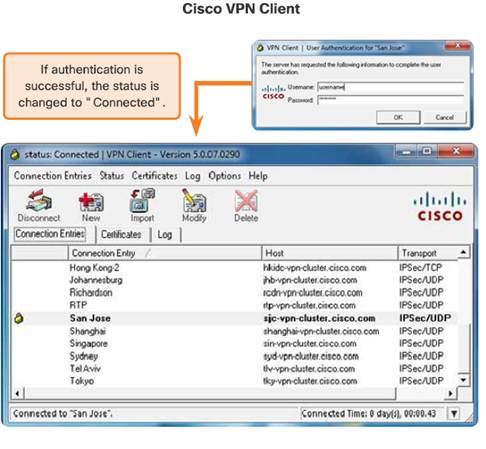

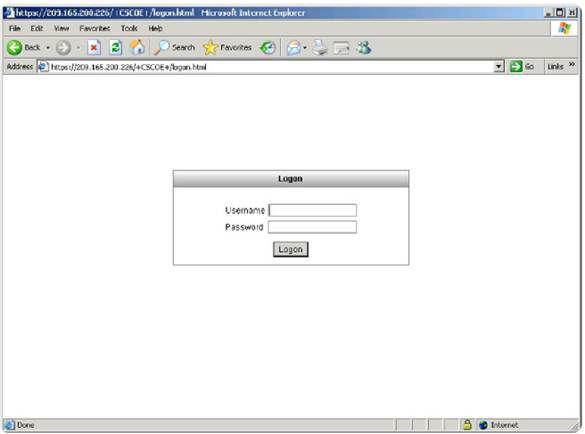

У VPN Access кожен вузол зазвичай має програмне забезпечення клієнта VPN Cisco. Тоді, коли вузол намагається відправити трафік, призначений для VPN, програмне забезпечення Cisco VPN Client (рис. 1.4.), інкапсулює і шифрує цей трафік перш, ніж відправити його по Інтернету до шлюзу VPN на границі мережі призначення.

VPN SSL Cisco IOS є технологією, що забезпечує зв’язок віддаленого доступу від майже будь-якого розташування з підключенням до мережі Інтернет, з веб-браузером і його власним шифруванням SSL. VPN SSL забезпечує гнучкість для підтримки безпечного доступу для усіх користувачів, незалежно від вузла кінцевої точки, від якого вони встановлюють з’єднання. SSL VPN сьогодні поставляє три режими SSL доступу VPN:

- Clientless;

- з тонким клієнтом;

- з товстим клієнтом;

SSL VPNs дозволяє користувачам мати доступ до веб-сторінок і служб. Це включає файли доступу, відправку і отримання електронного листа і запуск заснованих на TCP з’єднаннях без програмного забезпечення IPsec VPN Client. Якщо вимоги доступу до застосувань скромні (тобто доступ обмежується декількома службами або серверами), SSL, VPN не вимагає, щоб програмний клієнт був заздалегідь встановлений на вузлі кінцевої точки. Ця можливість дозволяє компаніям розширити свої безпечні корпоративні мережі до будь-якого авторизованого користувача шляхом забезпечення зв’язку віддаленого доступу для корпоративних ресурсів від будь-якого вузлу з підключенням до мережі Інтернет. Для ширшого використання динамічно завантажуваному клієнтові, що тунелює, поставляють, при необхідності, клієнтське програмне забезпечення для підтримки повних можливостей VPN SSL.

VPNs SSL є спеціалізованими для різних користувачів, що в свою чергу вимагає доступ до серверу або на робочі столи підприємства. У багатьох випадках, IPsec і SSL, VPN додають одне одного, тому що вони вирішують різні проблеми. Цей комплексний підхід дозволяє єдиному пристрою задовольняти усі вимоги віддаленого користувача. Основна перевага SSL VPN – це те, що він сумісний з наступним обладнанням:

- динамічний багатоточковий VPNs (DMVPNs);

- брандмауери Cisco IOS, Ipsec;

- системи запобігання проникненням (IPSs);

- сisco простий VPN;

- перетворення мережних адрес (NAT).