Гру

Конфігурація SSL VPN

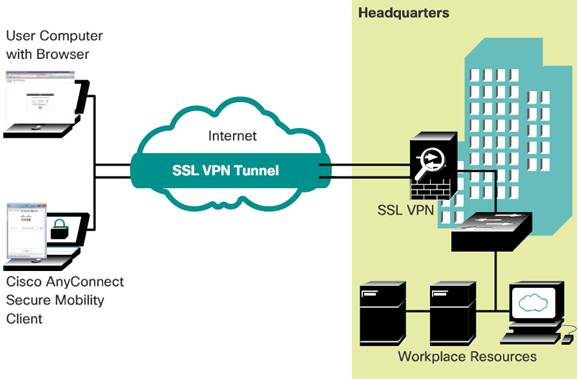

Cisco IOS SSL технологія VPN забезпечує зв’язок віддаленого доступу від майже будь-якого вузлу, що має підключення до мережі Інтернет за допомогою веб-браузеру і його власного шифрування SSL.

SSL VPN не вимагає, щоб програмний клієнт був заздалегідь встановлений на вузлі кінцевої точки. Це забезпечує зв’язок віддаленого доступу для корпоративних ресурсів будь-якому авторизованому користувачеві від будь-якого вузлу, що має підключення до мережі Інтернет .

SSL VPNs інтегрують безпеку і маршрутизацію, і забезпечують заснований на браузері доступ до мережі та ресурсів (рис. 1).

Протоколи SSL підтримують безліч різних криптографічних алгоритмів для операцій, таких як автентифікація сервера і клієнта, передача сертифікатів і встановлення сеансових ключів. Cisco SSL VPN може бути налагоджений для компаній будь-якого розміру. Це рішення поставляють багато особливостей і переваг зв’язку віддаленого доступу:

Веб-clientless доступ і повний доступ до мережі без заздалегідь встановленого програмного забезпечення на комп’ютері. Це полегшує налагоджений віддалений доступ на основі користувача і вимог до захисту, і мінімізує витрати на підтримку настільних систем.

Захист від вірусів, хробаків, шпигунського ПО і хакерів на з’єднанні VPN інтегруючою схемою і безпекою кінцевих точок в Cisco SSL VPN. Це зменшує вартість і складність управління шляхом позбавлення від необхідності в додатковому устаткуванні безпеки і інфраструктуру управління.

Просте, гнучке, і економічно ефективне ліцензування. SSL використовує єдину ліцензію. Призначені для користувача оновлення гнучкі і економічно ефективні.

Єдиний пристрій і для SSL VPN і для VPN IPsec. Це зменшує вартість і складність управління шляхом полегшення стійкого віддаленого доступу і служб VPN від сайту до сайту від єдиної платформи з об' єднаним управлінням.

Типи SSL VPN

SSL VPNs забезпечує різні типи доступу:

- clientless;

- тонкий клієнт;

- товстий клієнт;

SSL VPN забезпечує три режими віддаленого доступу на маршрутизаторах Cisco IOS : clientless, тонкий клієнт і товстий клієнт. Пристрої ASA мають два режими: clientless (який включає clientless і перенаправлення портів тонкого клієнта) і клієнт AnyConnect, замінюючий обвішай тунель.

У clientless режимі віддалений користувач дістає доступ до внутрішньої або корпоративної мережі за допомогою веб-браузеру на клієнтській машині. Доступ Clientless не вимагає ніякого спеціалізованого програмного забезпечення VPN або аплета на призначеному для користувача робочому столі. Трафік VPN передається і забезпечується через стандартний веб-браузер. Ніяке інше програмне забезпечення не вимагається, усуваючи багато проблем підтримки.

Не усі клієнт - серверні додатки доступні для клієнтів SSL; проте, цей обмежений доступ часто є досконалим та придатним для ділових партнерів або підрядчиків, у яких має бути доступ тільки до обмеженого набору ресурсів в мережі організації. Це не поширюється на співробітників, що вимагають повного доступу до мережі.

Режим тонкого клієнта, іноді звуть перенаправленням портів TCP, припускається, що клієнтське застосування використовує TCP для з’єднання з відомим сервером і портом. У цьому режимі віддалений користувач завантажує аплет Java шляхом кліку на посилання, надане на сторінці порталу. Аплет Java діє як проксі TCP на клієнтській машині для служб, конфігурованих на шлюзі VPN SSL. Аплет Java запускає нове з’єднання SSL для з’єднання клієнта.

Аплет Java ініціює Запит HTTP від клієнта віддаленого користувача до шлюзу VPN SSL. Ім’я і номер порту сервера внутрішньої пошти включені в запит HTTP. Шлюз VPN SSL створює з’єднання TCP до сервера внутрішньої пошти і порту.

Режим тонкого клієнта часто згадується як тип clientless режиму і може використовуватися де завгодно, якщо clientless VPN підтримуються. Це розширює можливість криптографічних функцій веб-браузеру для включення віддаленого доступу до заснованих на TCP протоколів, таким як POP3, SMTP, IMAP, Telnet і SSH.

Повний клієнтський режим включає повний доступ до корпоративної мережі по SSL тунелю, що використовується для переміщення даних в мережу IP. Цей режим підтримує більшість заснованих на IP додатків і протоколів, таких як Microsoft Outlook, Microsoft Exchange, електронна пошта Lotus Notes і Telnet. Аплет Java завантажується для обробки тунелювання між хостом клієнта і шлюзом VPN SSL. Користувач може використовувати будь-який додаток.

Це – динамічно завантажений і оновлений клієнт VPN. Ніякий розподіл програмного забезпечення або взаємодія від кінцевого користувача не потрібні. Він вимагає мінімальної підтримки настільних систем IT - організаціями, таким чином мінімізуючи витрати операцій і розгортання. Як clientless доступ, повний доступ до мережі пропонує налаштування управління повним доступом на основі прав доступу кінцевого користувача. Повний доступ до мережі є природним вибором для співробітників, яким потрібний віддалений доступ до таких же додатків і мержних ресурсів, які вони використовують в офісі. Повний доступ до мережі є також відповідним для будь-якого клієнт - серверного додатку, який не може бути встановлений через веб - clientless з’єднання.

Встановлення SSL VPN

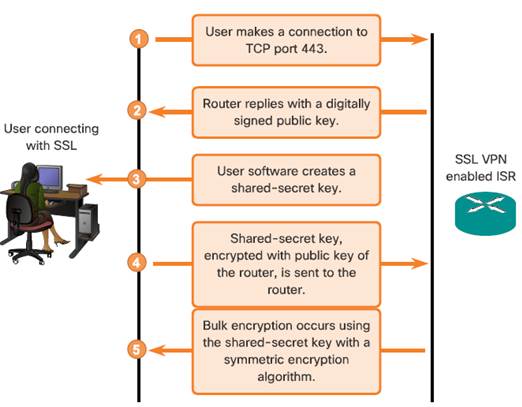

Встановлення сеансу SSL включає п’ять кроків (рис. 2.):

Крок 1. Користувач робить витікаюче з’єднання з портом TCP 443.

Крок 2. Маршрутизатор відповідає цифровим сертифікатом, що містить відкритий ключ з цифровим підписом від довіреного центру сертифікації (CA).

Крок 3. Комп’ютер користувача генерує спільно використовуваний секретний ключ для обох сторін.

Крок 4. Спільно використовуваний секрет шифрується відкритим ключем маршрутизатора і передається до іншого маршрутизатора. Програмне забезпечення маршрутизатора в змозі легко дешифрувати пакет за допомогою свого закритого ключа. Тепер обидва учасники сеансу знають спільно використовуваний секретний ключ.

Крок 5. Ключ використовується для шифрування сеансу SSL.

SSL використовує алгоритми шифрування з довжинами ключа від 40 до 256 бітів.

Перш ніж служби SSL VPN будуть реалізовані в маршрутизаторах Cisco IOS, поточне середовище має бути проаналізоване для визначення, які функції і режими могли б бути корисними в реалізації.

Існує багато конструктивних міркування:

Призначений для користувача зв’язок – визначає, чи з’єднуються користувачі з корпоративною мережею від спільно використовуваних комп’ютерів громадськості, таких як комп’ютер в бібліотеці або в інтернет - кафе. У цьому випадку використовується clientless режим SSL VPN.

Функція Router – маршрутизатор Cisco IOS може виконувати різні функції, такі як IPsec VPN, направивши механізми і процеси брандмауера на забезпечення конфіденційності та цілісності даних. Активація опції SSL VPN може додати значне завантаження, якщо маршрутизатор вже виконує багато функцій.

Планування інфраструктури – важливо розглянути розміщення кінцевих пристроїв VPN. Перш, ніж реалізувати опцію SSL VPN в Cisco IOS, поставте питання, такі як: Повинний SSL VPN бути розміщений позаду брандмауера? Якщо так, які порти мають бути відкриті? Дешефрований трафік має бути переданий через інший набір брандмауерів? Якщо так, які порти мають бути дозволені?

Об’єм впровадження – адміністратори мережної безпеки повинні визначити розмір розгортання VPN SSL, число одночасних користувачів, які з’єднаються для доступу до мережі. Якщо одного маршрутизатора Cisco IOS недостатньо для підтримки необхідного числа користувачів, традиційні балансировщики завантаження або схеми кластеризації серверів повинні розмістити усіх потенційних віддалених користувачів.

SSL VPN є життєздатним варіантом для багатьох організацій.